測試內容

A.

作業系統未修正的漏洞掃描

C.

應用程式:

電子郵件服務套件、網站服務套件、檔案傳檔服務套件、遠端連線服務套件、網路服務套件、其它等類別。

B.

網站服務:

設定管理、使用者認證、連線管理、使用者授權、邏輯漏洞、輸入驗證、Web Service、 Ajax等類別。

D.

密碼破解:密碼強度測試。

執行步驟

A.資料蒐集

對受測目標進行資料蒐集與資訊分析(如:嘗試至受測物聯網設備官方網站或透過網路資源取得韌體、使用的通訊方法,以及對應之弱點資訊。若查無公開可下載之韌體或該韌體具保護機制,則蒐集該設備已知弱點資料),並將取得之相關資訊作為執行滲透測試決策。

|

B.風險管理

在滲透測試執行期前,提出對受測目標進行備份建議,避免發生非預期資料毀損或遺失等情形。在滲透測試執行期間,執行具侵入性質的檢測作業皆需與機關進行確認,並於雙方議定之適當時間,且具備適當應變措施與風險評估後,才進行相關檢測作業。

|

C.測試結果

針對服務說明之所有測試項目提出測試結果(實際測試項目視受測主機或網站所提供的服務為主),需說明詳細過程及內容:包括檢測目標、弱點名稱、問題URL或IP、問題參數、測試語法、測試截圖等,並說明可能造成的風險。

|

D.分析報告

根據測試結果,將所發現之弱點與過程詳細記錄,且以畫面佐證過程與結果,並對結果進行確認,降低誤判問題(如:false positive、false negative),最後提出相關建議與測試報告。

|

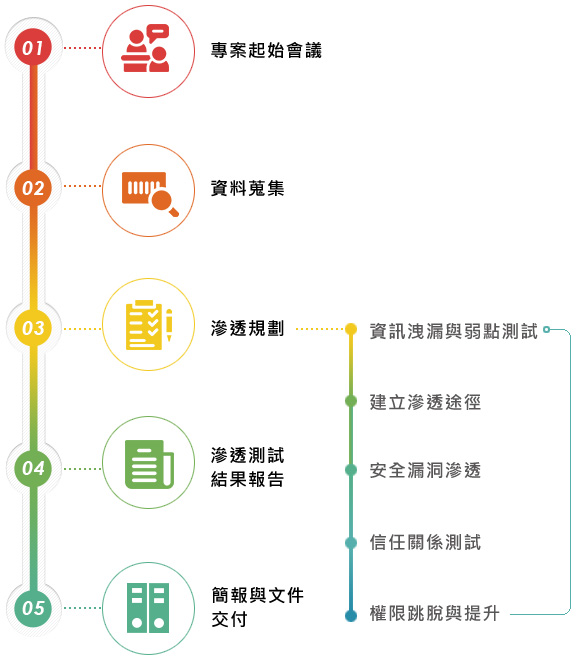

服務流程

Service Process